En este articulo veremos como podemos conectarnos remotamente desde el Iphone (Aplica tambien para Android) al servidor de tu hogar el cual tenga instalado Kali Linux mediante el servicio de red SSH.

A continuación se realizan varios pasos para poder lograr nuestro objetivo:

Paso #1:

Configurar el Router para permitir conexiones SSH desde el exterior mediante la IP publica.

Nota: En este punto se explicara como se realiza para el caso de un Router Arris. En caso del lector, debe mirar que referencia de router posee y realizar los pasos de acuerdo a la marca del proveedor. Esto quiere decir que en este punto no aplica el mismo escenario para todos aunque, la configuración es muy similar en otros Routers.

Accedemos la IP local 192.168.0.1 la cual es la puerta de enlace predeterminada. Una vez alli, se observa lo siguiente:

Una vez se ingresa el usuario y clave, modificaremos la siguiente sección para abrir el puerto 22 apuntando a la IP local del computador con Kali Linux:

Una vez el puerto este abierto, es hora de iniciar el servicio de SSH el cual explico en el articulo ( Kali Linux 2: Servicios de Red )

Paso #2:

Una vez se garantice el paso 1, podremos descargar la siguiente aplicacion de la AppStore (Termius). Esta aplicacion la recomiendo por su facil uso y entorno grafico agradable.

Paso #3:

Después de tener descargada la aplicacion, vamos a agregar un nuevo Host:

Donde dice IP, deberán ingresar la IP publica. Si ingresan la IP local solo podrán conectarse al Servidor estando en la misma Red y no desde el exterior. Por ultimo dar clic en "Save".

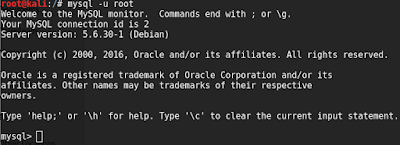

Al dar clic en continuar ya se tendra la sesión SSH lista. Ahora ya tienen el control de Kali Linux desde el Iphone.

El resultado seria el siguiente:

Para ver todo el proceso, pueden ver el siguiente video: